Threat Mitigation Testing

范围识别

在为您的医疗设备执行威胁建模之前,确定技术范围、系统架构和系统组件非常重要。强烈建议您还检查安全边界、接口和数据流,以描述攻击面。有关系统架构和依赖关系的信息可以通过使用说明 (IFU) 手册、软件设计文档 (SDD)、技术规范或任何与系统相关的文档找到。一项通常会被忽略的关键活动是采访产品经理、工程、质量、监管和其他相关人员,以获取他们对医疗设备架构的意见。

系统分解

系统分解是将医疗设备分解为不同组件的过程。组件是指外部实体、用户、流程或数据存储,从而了解医疗设备组件之间的数据流。构建数据流图 (DFD) 可以通过提供可视化表示来展示系统“基本要素”如何工作,从而深入了解医疗设备的运行。DFD 在识别数据如何在相关医疗设备或系统中移动方面非常有用。系统分解包括三个简单步骤:

步骤 1:识别系统组件

识别易受攻击的医疗设备组件,即潜在攻击者可能感兴趣的组件,分类如下:

- 对系统的业务使命至关重要的数据或功能;以及

- 攻击者特别感兴趣的数据或功能。

第 2 步:数据流

确定医疗设备系统组件后,规划出组件如何相互通信或提供某种形式的相互访问。借助完整的 DFD,您将能够直观地了解数据如何流经医疗设备以及涉及哪些组件。

步骤 3:信任边界

信任边界可用于表示数据流经医疗设备时信任级别的变化。信任边界为您提供数据流的各种交叉点,这有助于识别攻击面。

威胁识别

威胁识别只是一种识别与您的医疗设备相关的威胁事件的系统方法,包括识别威胁载体和记录威胁事件。此步骤中可以使用的一种常见方法是 STRIDE 方法,使用 NIST SP 800-30 2 来识别威胁源和事件。OWASP 自动威胁手册是与 Web 应用程序相关的威胁的重要资源。3 强烈建议医疗设备制造商加入健康信息共享和分析中心4 (Health-ISAC) , 以从其他威胁情报来源获取补充信息。由于威胁在不断发展,利用威胁情报来源来了解最新威胁、了解攻击者如何针对您的设备并实施适当的操作非常重要。

步骤 1:识别威胁载体

威胁载体是攻击者可以利用来渗透医疗设备组件或绕过其整体防御的路径。因此,利用之前生成的 DFD,您将能够通过应用漏洞研究和有关威胁行为者的当前情报来识别医疗设备的威胁载体。

第 2 步:列出可能的威胁事件

攻击者可能通过某种媒介对医疗设备采取行动,造成伤害或窃取信息。威胁事件可以通过攻击者采用的策略、技术和程序 (TTP) 来表征。为了全面列举所有可能的威胁事件、TTP 和攻击源,建议您使用 STRIDE、安全卡等方法,或利用 NIST 800-154 草案,该草案提供了有关以数据为中心的系统(如医疗设备)威胁建模基础知识的信息。

攻击建模

攻击建模描述了攻击者的入侵方法,因此医疗设备制造商可以确定保护其设备或 SaMD 所需的缓解控制措施并确定其实施的优先级。通过了解各个阶段的攻击媒介和安全风险,这些模型为用户提供了有用的见解,使他们能够应用多层控制来防止攻击、中断正在进行的攻击并最大限度地减少攻击的影响。

您可以使用多种框架来执行攻击建模;一些框架侧重于被建模的整体资产(以资产为中心),一些侧重于攻击者(以攻击为中心),一些侧重于软件(以软件为中心)。对于医疗设备和数字健康应用,美国国家标准与技术研究院 (NIST) 以数据为中心的威胁建模方法5 效果最佳,因为它侧重于保护医疗保健系统内的高价值健康数据。它很简单,有四个主要步骤:

- 感兴趣的系统和数据的识别和表征;

- 攻击媒介的识别和选择;

- 用于缓解的安全控制的特征;以及

- 威胁模型分析。

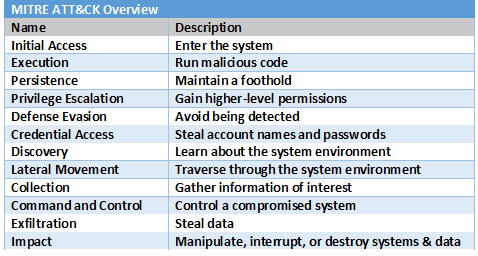

另一个适用于医疗设备、SaMD 和数字健康应用的成熟框架是 MITRE 的对抗战术、技术和常识 (ATT&CK)。6 ATT &CK 基础提供了攻击者用来破坏组织系统的全面战术和技术矩阵:

ATT&CK 是一个动态框架,因为 MITRE 会根据发现或披露的最新策略和技术不断更新和修订该框架。